Web of Trust

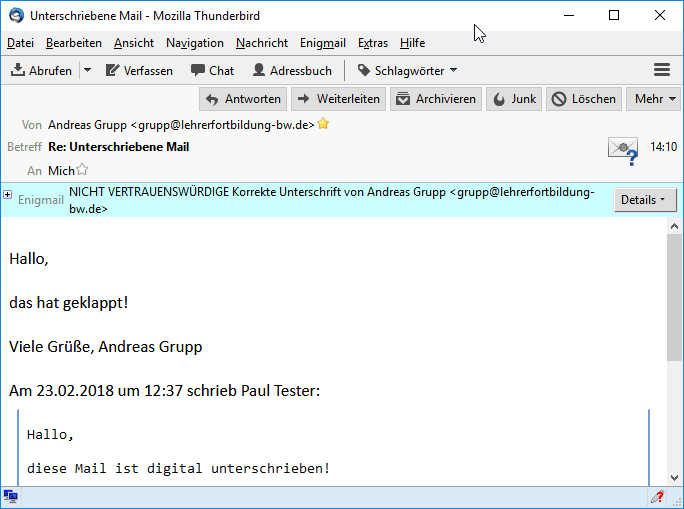

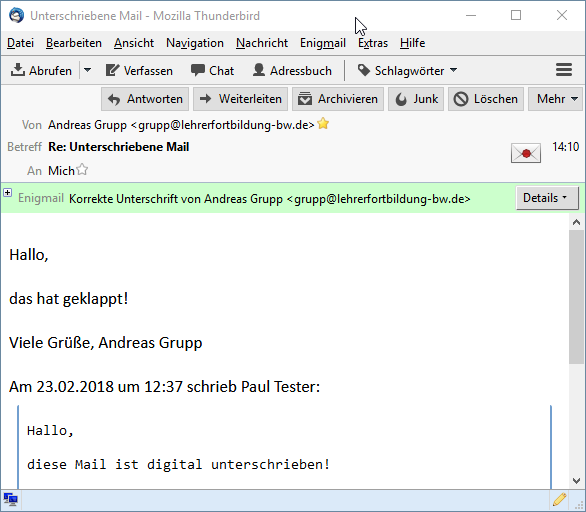

Wie man im nachfolgenden Screenshot sehen kann, ist die in der Mail enthaltene Unterschrift aus Sicht von Enigmail "korrekt". Enigmail hat, wie auf der vorigen Seite beschrieben, also die Signatur überprüft und kontrolliert ob der Mailinhalt mit der Signatur übereinstimmt.

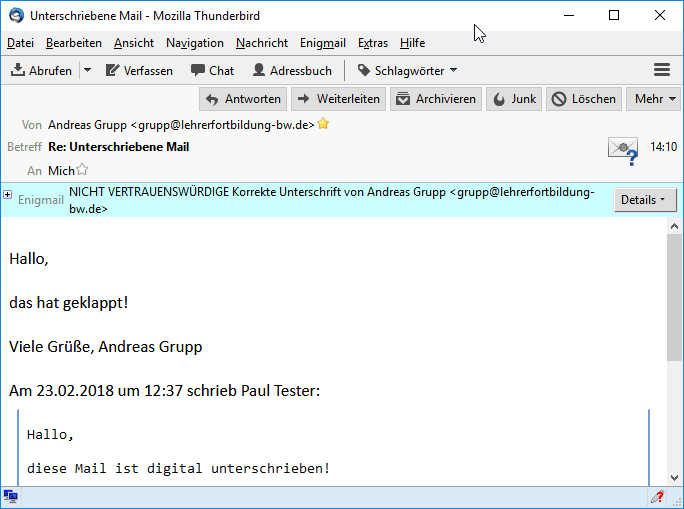

"Nicht vertrauenswürdige" aber "korrekte Unterschrift"

Die Enigmail-Meldung "nicht vertrauenswürdige" aber "korrekte Unterschrift" klingt erst einmal wie ein Widerspruch. Genauer betrachtet wird hier aber folgende, durchaus plausible Aussage getroffen:

Ich, Enigmail, konnte unter Verwendung von GnuPG die Signatur, sowie die Übereinstimmung der Signatur mit dem Mailinhalt technisch überprüfen. Dabei war alles korrekt.

Ob Sie allerdings wirklich mit dem echten, realen Absender kommunizieren, oder mit einem Betrüger der sich technisch in die Übertragungswege eingeschleust hat, kann ich nicht sagen! Da ich den Betrüger nicht ausschließen kann, bezeichne ich die Quelle aus nicht-technischer Sicht als nicht vertrauenswürdig!

Die Überprüfung, ob also ein öffentlicher Schlüssel tatsächlich von der angegebenen Person ausgestellt wurde, kann GnuPG nicht leisten. Eine Lösung aus diesem Dilemma ist eine persönliche Überprüfung dieses Zusammenhangs.

Als Anwender digitaler Signaturen, oder verschlüsselter Übertragung vertraulicher Informationen, muss man bei GnuPG

- mit dem angeblichen Schlüsselinhaber Kontakt aufnehmen, und

- kontrollieren ob der lokal vorliegende öffentliche Schlüssel identisch mit dem des Schlüsselinhabers ist - also auch nicht ausgetauscht wurde.

Zertifizierung eines Public Keys - nicht exportierbar

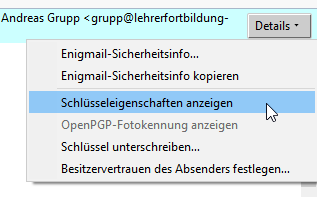

Wie hier gezeigt kann direkt aus der E-Mail heraus über "Details" > "Schlüsseleigenschaften anzeigen" ...

Schlüsseleigenschaften anzeigen

... ein tieferer Einblick in den verwendeten Public Key genommen werden.

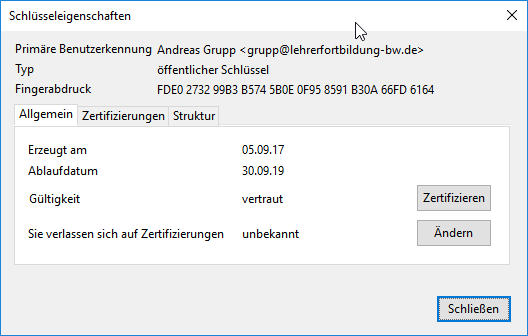

Schlüsseleigenschaften eines unvertrauten Public Keys

Nun muss auf einem anderen Weg, den man als vertrauenswürdig einstuft, Kontakt mit dem Schlüsselinhaber aufgenommen werden. Das kann z.B. telefonisch erfolgen. Auch ein Screenshot per MMS ist denkbar, sofern man den Telefonanbietern vertraut. Auf jeden Fall benötigt man eine zuverlässige Aussage des Schlüsselinhabers ob dieser Schlüssel wirklich identisch mit dem bei ihm gespeicherten ist. Der Abgleich geht dabei über einen Vergleich des sogenannten "Fingerabdrucks" - hier also FFE0 2732 99B3 B574 5B0E 0F95 8591 B30A 66FD 6164.

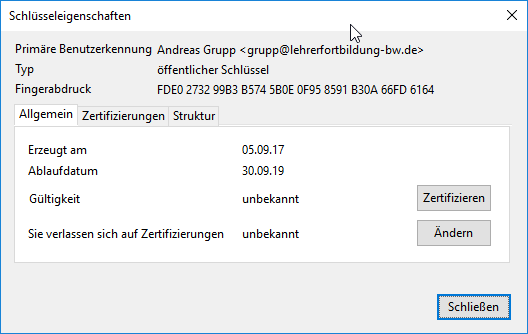

Nach einer Überprüfung gehen Sie über die obige Schaltfläche "Zertifizieren" zum nächsten Dialog.

Güte der Schlüsselüberprüfung angeben. Nicht exportierbare Schlüssel-Signatur festlegen.

Hier geben Sie an wie sorgfältig Sie den Schlüssel geprüft haben. Außerdem legen Sie fest, dass diese Überprüfung nur für Sie gilt und Sie keine Gewähr gegenüber Dritten übernehmen - "nicht exportierbar".

Anschließend müssen Sie zur Signatur-Erstellung Ihren Passphrase eingeben und haben damit die Zertifizierung des Schlüssels vorgenommen. Dem Schlüssel wird damit vertraut, wie man in den Schlüsseleigenschaften nun sieht:

Schlüsseleigenschaften eines Public Keys dem vertraut wird

Damit sich die Darstellung der Unterschrift in der Mail nun ändert, muss die Signatur neu überprüft werden. Wechseln Sie dafür einfach kurz zu einer anderen Mail und kehren Sie dann zurück. Die Darstellung sollte nun so aussehen:

Enigmail-Anzeige einer Signatur die auf einem vertrauenswürdigen Schlüssel basiert

Das Briefumschlags-Icon ist nun ohne Fragezeichen, mit rotem Siegel und die Enigmail-Einblendung sagt in grüner Farbe nur noch "Korrekte Unterschrift von ...".

Zertifizierung eines Public Keys - exportierbar

Der vorige Abschnitt hat gezeigt wie man für sich selbst einen öffentlichen Schlüssel als vertrauenswürdig deklariert. Dabei wurde explizit festgelegt, dass diese Zertifizierung nur für eigene Zwecke vorgenommen wurde und explizit keine Gewähr gegenüber Dritten übernommen wird.

Eine derartige Zertifizierung kann man nun eben gerade nicht verwenden um gegenüber Dritten, öffentlich zu deklarieren, dass man überprüft hat ob der Schlüssel zur angegebenen Person gehört, oder nicht. Wird der so zertifizierte Public Key wieder auf den Schlüsselserver hoch geladen, fehlt diese lokale Beglaubigung auch.

GnuPG sieht aber diese Art von exportierbarer "Vertrauens-Empfehlung", in Anlehnung an das tägliche Leben vor. Im täglichen Leben wird Vertrauen nämlich auch "vererbt".

Sie kennen evtl. für Sie sinnigere Beispiele der Vererbung von Vertrauen. Wenn man z.B. an einen Notar denkt, basiert dessen Tätigkeit auch auf Vertrauen.

Um diese "Vertrauens-Empfehlung" nun mit GnuPG abzubilden, muss man eine Schlüssel-Zertifizierung wie im vorigen Abschnitt durchführen, das Häkchen bei "Lokal unterschreiben (nicht exportierbar)" aber nicht setzen!

Enigmail-Anzeige einer Signatur die auf einem vertrauenswürdigen Schlüssel basiert

Auf dem eigenen Rechner hat das keine Konsequenzen. Exportiert man nun aber einen auf diese Art und Weise zertifizierten Public Key auf einen Keyserver, oder in eine Datei, wird die Zertifizierung mit übertragen. Auf dem Schlüsselserver wird der dort bereits verfügbare Public Key um das eben erstellte Zertifikat erweitert.

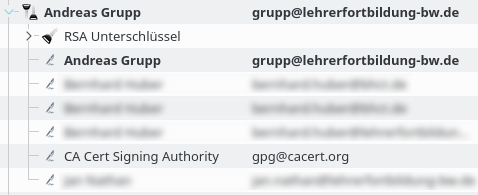

Ein von verschiedenen Personen und/oder Organisationen gegengezeichneter (zertifizierter) Public Key sieht dann z.B. so aus (andere Schlüsselverwaltung auf anderem Rechner, Personenangaben entfernt):

Public-Key - mehrfach zertifiziert

Aber Vorsicht: Da auf diesem Weg auch Bekanntschaften / Personenstrukturen bekannt werden, sollten Key-Inhaber vorab gefragt werden ob sie ein Zertifikat von einem haben wollen :-)

Auf "Dritte" vertrauen ...

Der öffentliche Schlüssel, der im vorigen Abschnitt als Beispiel verwendet wurde, hat z.B. ein Zertifikat von "CA Cert Signing Authority", kurz CAcert. Angenommen man vertraut auf deren Zertifizierungsarbeit, könnte man ja auf Idee kommen automatisch allen Public Keys das Vertrauen auszusprechen die CAcert zertifiziert sind.

Wir starten wieder bei dieser Ausgangssituation:

"Nicht vertrauenswürdige" aber "korrekte Unterschrift"

Die Mail ist also digital signiert, der zugehörige Public Key ist in der Schlüsselverwaltung, es ist aber noch unklar ob der Schlüssel wirklich von der angegebenen Person stammt und mit deren Version identisch ist. In den vorigen Abschnitten haben wir den zugehörigen Public Key selbst zertifiziert. Jetzt wollen wir das aber mal CAcert überlassen, denn wir haben gesehen, dass der Key von CAcert zertifiziert wurde.

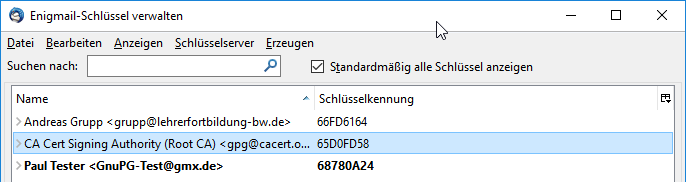

Dazu importieren wir zuerst den Public Key von CAcert. Download ist über http://www.cacert.org/certs/cacert.asc möglich. Speichern Sie die Seite komplett als Datei ab. Starten Sie dann die Enigmail Schlüsselverwaltung ("Anwendungsmenü von Thunderbird" > "Enigmail" -> "Schlüssel verwalten"). Importieren Sie nun diese Datei über "Datei" > "Importieren" und bestätigen Sie die diversen Dialoge.

CAcert in der Enigmail Schlüsselverwaltung

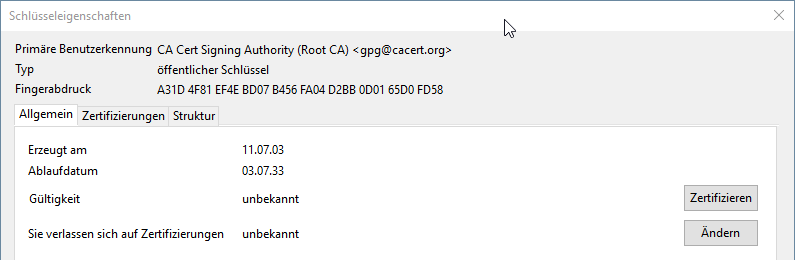

Über das Kontextmenü des CAcert-Schlüssels (Mausklick Rechts auf Schlüssel) rufen Sie die Schlüsseleigenschaften auf.

Schlüsseleigenschaften des CAcert-Public-Keys direkt nach dem Import

Relevant ist nun die Einstellung in der untersten Zeile "Sie verlassen sich auf Zertifizierungen ... unbekannt". Klicken Sie in dieser Zeile auf "Ändern".

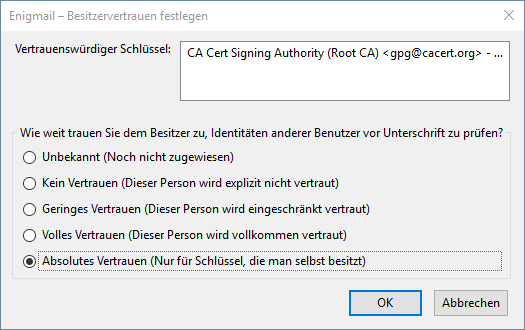

Besitzervertrauen des CAcert-Public-Keys auf absolutes Vertrauen setzen.

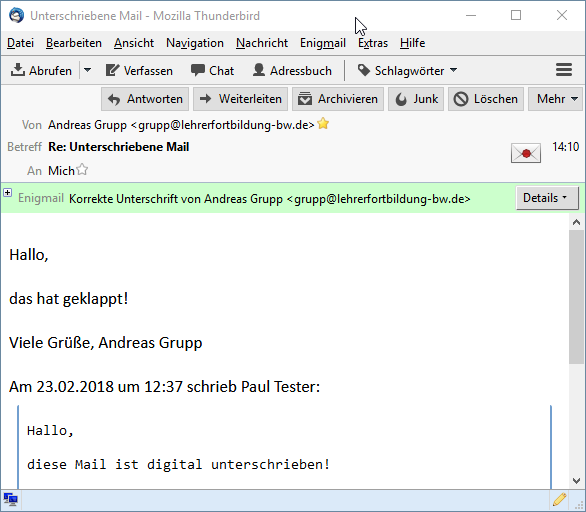

Speichern Sie die neuen Einstellungen ab und Schließen Sie die Schlüsselverwaltung. Wechseln Sie nun wieder kurz auf eine andere Mail und kehren Sie dann zu unserer Mail zurück.

Wieder grün, korrekte Unterschrift mit vollem Vertrauen, aber hier über vererbtes Vertrauen von CAcert

Zusammenfassung zum Begriff "Web of Trust"

Schlüsselzertifizierungen, Vererbung des Vertrauens in die Zertifizierung von anderen Personen od. Organisationen, das Sammeln von mehreren unabhängigen Zertifizierungen, ... soll das Vertrauen von Dritten in den eigenen Schlüssel steigern. Damit können die, je nach Sicherheitsbedürfnis, einem mehrfach von verschiedenen Personen / Stellen ... zertifizierten Schlüssel trauen ohne die Identität des Schlüsselinhabers selbst zu prüfen.

Dieses ganze Vertrauens-System wird mit dem Begriff "Web of Trust" - "Netz des Vertrauens" bezeichnet.

Siehe auch https://de.wikipedia.org/wiki/Web_of_Trust