Die Hauptdarsteller und das Stück

Die Veranschaulichung kryptografischer Abläufe ist traditionell die Aufgabe von Alice und Bob, deren Nachrichtenaustausch leider immer wieder von ihren Widersachern Eve und Mallory angegriffen wird:

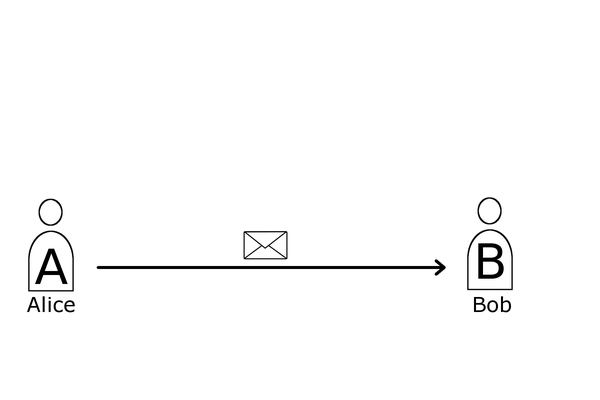

Abbildung 1:

Alice und Bob sind die beiden Kommunikationspartner. Im Basisszenario sendet Alice eine Nachricht an Bob.

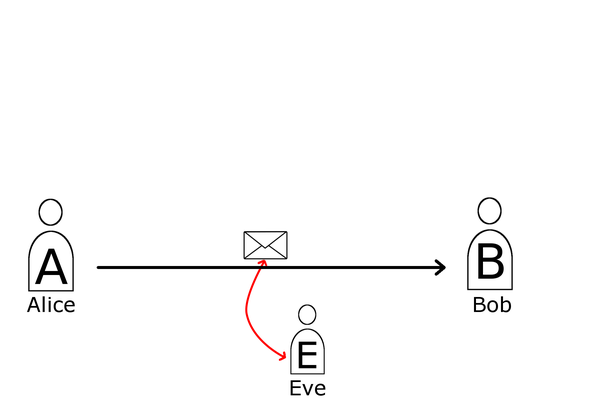

Abbildung 2:

Eve (engl. eavesdrop: lauschen) versucht die Nachricht passiv mitzulesen.

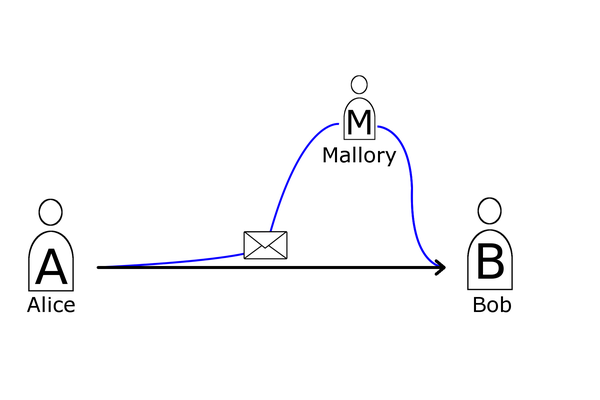

Abbildung 3:

Mallory (man-in-the-middle) will die Kommunikation aktiv manipulieren.

Die Problematik des Angriffs durch Eve oder Mallory ergibt sich, da das Internet grundsätzlich als unsicherer Kanal anzusehen ist. Die Nachrichten werden über viele Stationen (Router) weitergegeben. Jeder der Zugriff auf einen dieser Router hat, kann die Nachricht abfangen. Die NSA hat vorgemacht, dass dies in großem Stil für einen Großteil der gesendeten Daten möglich ist. Man muss davon ausgehen, dass unverschlüsselt versendete Daten den Charakter einer Postkarte haben. Jeder Postmitarbeiter, der die Postkarte in der Hand hat, kann sie lesen, Text hinzufügen, sie wegwerfen, eine neue Postkarte im Namen des Absenders verfassen uvm. Dies ist leider vielen nicht im Bewusstsein, da die Daten unsichtbar über Kabel versendet werden. Das erweckt den Anschein einer sicheren Kommunikation.

Die folgenden Kapitel behandeln zunächst klassische Chiffren. Sie heißen symmetrisch, weil Alice und Bob über denselben geheimen Schlüssel verfügen müssen. Einige moderne (asymmetrische) Verfahren sind darauf nicht mehr angewiesen; sie sind notwendig, um das Problem des Schlüsselaustauschs über einen unsicheren Kanal zu lösen. In den letzten Kapiteln kommen einige moderne Anwendungen zur Sprache.

Hintergrund: Kryptographie: Herunterladen [odt][408 KB]

Hintergrund: Kryptographie: Herunterladen [pdf][379 KB]

Weiter zu Symmetrische Chiffren