Datensicherheit – wozu?

Einstiegsspiel:

Der Lehrer schreibt etwas auf einen Zettel, faltet ihn und schreibt den Namen einer weiter entfernt sitzenden Schülerin oder Schülers darauf. Er bittet eine andere Schülerin oder Schüler, den Zettel an den Adressaten weiterzuleiten.

Je nach Lerngruppe wird beobachtet und besprochen, was passiert ist und/oder besprochen was alles hätte passieren können.

Es lassen sich damit schnell die Angriffsszenarien und die entsprechenden Ziele der Kryptologie herausarbeiten.

|

Szenarien: |

Gefahren: |

Ziele der Kryptologie |

|

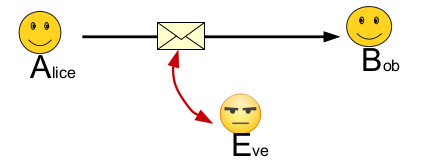

mitlesen Können wirklich nur Alice und Bob die Nachricht lesen? |

→ Vertraulichkeit |

|

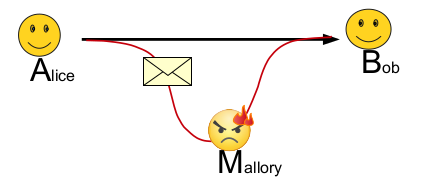

ändern Ist die Nachricht unverändert? Sind die Daten original? |

→ Integrität |

|

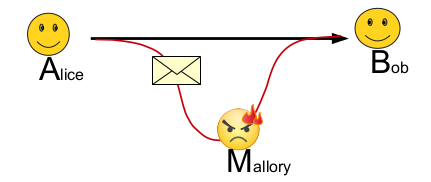

als A ausgeben Kommt die Nachricht wirklich von Alice? Landet die Nachricht wirklich bei Bob? |

→ Authentizität |

Kann Bob beweisen, dass die Nachricht von Alice kommt, selbst wenn sie es abstreitet? ('Habe ich nie gesagt.') Kann Alice beweisen, dass Bob die Nachricht erhalten hat? ('Habe ich nicht bekommen.') |

→ Verbindlichkeit |

→ Unterschiedliche Ziele erfordern unterschiedliche Verfahren.

Bsp.: Eine Verschlüsselung liefert Vertraulichkeit, aber keine Authentizität.

Wie können die Ziele erreicht werden?

|

Schutz in der analogen Welt bietet z.B.: |

Schutz in der digitalen Welt bietet z.B.: |

|

| Vertraulichkeit |

Tresor |

E-Mails verschlüsseln Daten verschlüsseln |

| Integrität |

Dokumentenechte Tinte, Hinterlegung beim Notar, Tresor, versiegelter Umschlag |

Digitale Signatur |

| Authentizität |

Personalausweis, Unterschrift |

Passwort Zugangskontrolle Digitale Signatur |

| Verbindlichkeit |

(vom Notar beglaubigte) Unterschrift |

Digitale Signatur |

Die SuS sehen oft keine Notwendigkeit, ihre eigenen Daten zu schützen. Man kann die Motivation erhöhen, indem Fallbeispiele mit Lebensweltbezug durchgespielt werden.

Beispiele: Ein ungesichertes Handy oder ein USB-Stick werden vergessen, jemand erhält eine E-Mail, die nicht für ihn bestimmt ist, jemand hat Zugriff auf einen fremden Rechner-Account.

Material:

01_iud_ab_DatensicherheitWozu.odt

Einer oder mehrere Fälle des Arbeitsblatts können in Gruppen oder auch als vorbereitende Hausaufgabe bearbeitet werden. Das Arbeitsergebnis kann z.B. eine Ideensammlung, ein Rollenspiel oder eine ausformulierte Fortsetzung der Geschichte sein.

Hinweise:

-

SuS verwechseln leicht Zugangskontrolle (Authentifizierung) und Verschlüsselung:

Bsp.: Das Passwort zum Anmelden am PC dient der Authentifizierung und ist Bestandteil einer Zugangskontrolle. Das 'Passwort' ist kein Schlüssel. Daten werden dabei nicht verschlüsselt. (Hinweis: Das Passwort muss für die Überprüfung auf dem – zu sichernden - PC gespeichert sein. Das kann zunächst als Widerspruch erscheinen, lässt sich aber leicht erklären, weil Passwörter als Hashwert gespeichert werden. Eine Hashfunktion ist eine nicht-injektive Funktion. Sie ordnet einem Passwort einen Hashwert zu, mit dem man nicht auf das Passwort schließen kann, gleichzeitig aber durch Hashwertbildung eines eingegebenen Wortes prüfen kann, ob dieses das Passwort ist.)

Bsp: Das Passwort bei VeraCrypt ist der Schlüssel, mit dem die Daten durch einen Algorithmus verschlüsselt werden. Das 'Passwort', also der Schlüssel, ist nirgendwo gespeichert, sondern ist 'Wissen' des Anwenders.

-

Eventuell wird es notwendig, auf den Unterschied zwischenZugangskontrolle und Rechteverwaltung bzw. Berechtigungskonzept hinzuweisen:

Die Zugangskontrolle betrachtet die Frage, wer das System betreten darf.

Das Berechtigungskonzept betrachtet die Frage, wer (von denen, die durch Zugangs-kontrolle authentifiziert sind) auf welche Teile des Systems wie zugreifen darf (z.B. lesen, schreiben, ausführen,..)

-

2-Faktor-Authentifizierung:

Weil zum Beispiel eine Kreditkarte oder TAN-Liste gestohlen werden kann, oder ein Passwort (auf Handy/PC gespeichert) ausspioniert werden kann, nimmt man an, dass es zu unsicher ist, nur ein Passwort zu haben. Daher werden zwei Authentifizierungs-faktoren kombiniert und damit das Risiko verringert. Z.B.: Karte und PIN, Passwort und TAN, etc.

Alternativen/Ergänzungen:

-

Im Klicksafe-Modul „ Datensatz - Datenschatz? Warum Datenschutz und Datensicherheit wichtig sind “ 1 finden sich in Projekt 3 und 4 weitere gute Vorschläge.

-

„Sicherheitsprobleme und Sicherheitsziele“ in inf-schule.de 2

1 Klicksafe: https://www.klicksafe.de/service/schule-und-unterricht/klicksafe-to-go/ (Abgerufen am 15.4.18)

2 inf-schule.de: https://www.inf-schule.de/kommunikation/kryptologie/sicherheitsprobleme (Abgerufen am 15.4.18)

Unterrichtsverlauf: Herunterladen [odt][1 MB]

Unterrichtsverlauf: Herunterladen [pdf][1 MB]

Weiter zu Skytale von Sparta